Trong bài viết này, chúng ta sẽ tìm hiểu một số cuộc tấn công phổ biến trên mạng LAN mà các doanh nghiệp và cá nhân có thể phải đối mặt. Từ các cuộc tấn công DoS đến ARP Spoofing, việc hiểu rõ những nguy cơ tiềm ẩn này là bước đầu tiên trong việc bảo vệ hệ thống mạng của bạn.

Xem thêm:

Các thành phần cơ bản trên mạng LAN

1. Tấn công giả mạo

1.1 Tấn công ARP spoofing

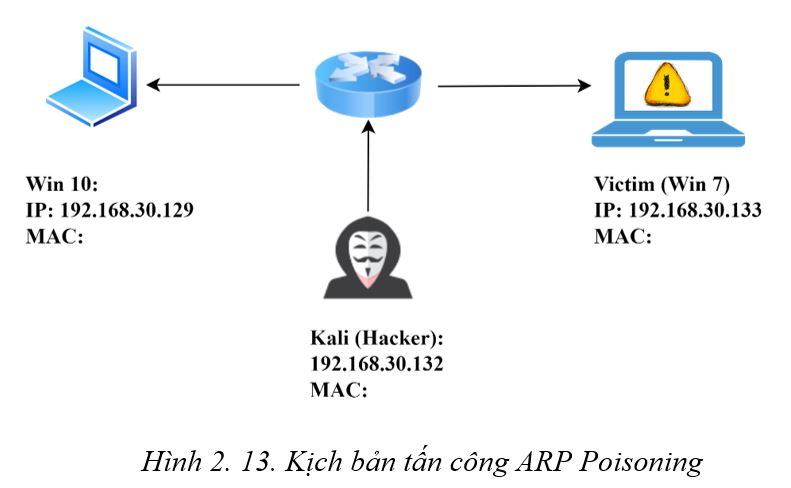

Tấn công ARP Poisoning (Address Resolution Protocol Poisoning) là một kỹ thuật tấn công mạng thường sử dụng để đánh lừa các thiết bị mạng trong mạng cục bộ (LAN). Trong cuộc tấn công này, kẻ tấn công sẽ gửi các gói tin ARP giả mạo vào mạng để mạo danh địa chỉ MAC của một thiết bị mạng khác, thường là cổng mặc định của router hoặc máy chủ DNS. Khi các thiết bị trong mạng nhận được những gói tin này, chúng sẽ cập nhật bảng ARP của mình với thông tin giả mạo, dẫn đến việc các gói tin được chuyển đến địa chỉ đích sẽ được chuyển hướng đến địa chỉ MAC của kẻ tấn công.

Kịch bản tấn công:

- Thu thập thông tin: Kẻ tấn công sẽ thu thập thông tin về cấu trúc mạng nội bộ, bao gồm các địa chỉ IP của các thiết bị và địa chỉ MAC tương ứng bằng cách sử dụng công cụ như nmap.

- Gửi các gói tin ARP giả mạo: Kẻ tấn công sử dụng các công cụ như arpspoof hoặc ettercap để tạo các gói tin ARP giả mạo. Các gói tin này sẽ mạo danh địa chỉ MAC của kẻ tấn công thành địa chỉ MAC của thiết bị mục tiêu, chẳng hạn như router hoặc DNS server.

- Cập nhật bảng ARP: Các thiết bị trong mạng nhận được các gói tin ARP giả mạo và cập nhật bảng ARP của chúng với thông tin sai lệch. Điều này có nghĩa là khi các thiết bị cố gắng gửi dữ liệu đến cổng mặc định hoặc máy chủ DNS, dữ liệu này sẽ được gửi đến địa chỉ MAC của kẻ tấn công thay vì địa chỉ thật.

- Chuyển hướng lưu lượng: Kẻ tấn công sử dụng công cụ như Wireshark để bắt và phân tích các gói tin được chuyển hướng qua thiết bị của mình. Điều này cho phép kẻ tấn công thu thập thông tin nhạy cảm như thông tin đăng nhập, dữ liệu cá nhân.

- Tiếp tục giữ lưu lượng mạng: Kẻ tấn công có thể tiếp tục giữ lưu lượng mạng bằng cách tiếp tục gửi các gói tin ARP giả mạo hoặc thực hiện các hành động khác nhằm mục đích đánh cắp thông tin hoặc làm gián đoạn hoạt động của mạng.

1.2 Tấn công DNS spoofing (DNS Cache Poisoning)

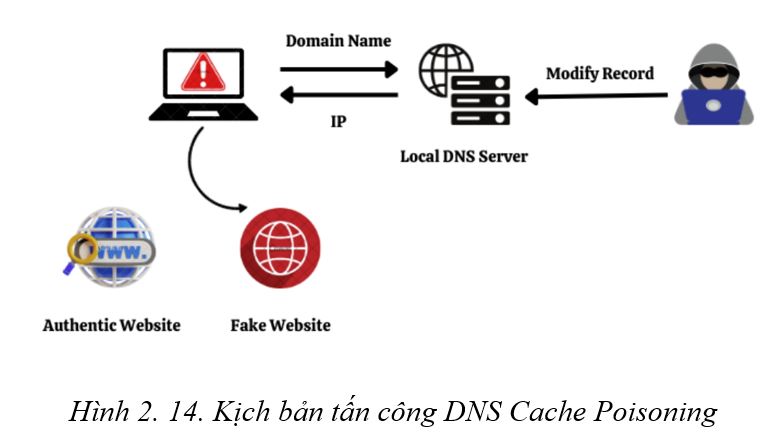

DNS Cache Poisoning, hay còn được gọi là tấn công đầu độc cache, là một kỹ thuật tấn công mạng nhắm vào hệ thống DNS. Kẻ tấn công sử dụng kỹ thuật này để làm sai lệch thông tin được lưu trữ trong bộ nhớ cache của máy chủ DNS. Thông tin giả mạo này bao gồm các bản ghi tên miền và địa chỉ IP tương ứng. Khi các thông tin này được lưu trữ sai lệch trong cache, các yêu cầu DNS tiếp theo từ người dùng có thể bị định hướng sai lệch đến các địa chỉ IP không đáng tin cậy, thay vì các đích định tuyến chính thức và an toàn. Kết quả là người dùng có thể bị chuyển hướng đến các trang web giả mạo hoặc lừa đảo, gây nguy hiểm đến bảo mật và sự riêng tư của họ.

Kịch bản tấn công:

- Phân tích mục tiêu: Kẻ tấn công xác định máy chủ DNS mục tiêu để tiến hành tấn công. Đây thường là máy chủ DNS công cộng hoặc máy chủ DNS nội bộ trong mạng cục bộ.

- Thu thập thông tin: Kẻ tấn công thu thập thông tin về cấu trúc hệ thống DNS của mục tiêu, bao gồm các tên miền và các bản ghi DNS hiện có.

- Phát tán thông tin giả mạo: Kẻ tấn công gửi các gói tin DNS giả mạo (fake DNS packets) chứa thông tin DNS giả mạo đến máy chủ DNS mục tiêu. Các thông tin giả mạo này bao gồm các bản ghi tên miền và địa chỉ IP tương ứng, được điều chỉnh để trỏ đến các máy chủ đích mà kẻ tấn công kiểm soát.

- Lưu trữ vào bộ nhớ cache: Máy chủ DNS mục tiêu lưu trữ các thông tin giả mạo vào bộ nhớ cache của mình dựa trên các gói tin DNS giả mạo từ kẻ tấn công.

- Chuyển hướng lưu lượng: Khi người dùng trong mạng cố gắng truy cập vào các tên miền mà kẻ tấn công đã chèn thông tin giả mạo vào cache, máy chủ DNS mục tiêu sẽ trả về địa chỉ IP giả mạo. Điều này có thể dẫn đến việc chuyển hướng người dùng đến các trang web giả mạo hoặc lừa đảo.

2. Tấn công làm quá tải hệ thống

2.1 Tấn công từ chối dịch vụ (DoS)

Tấn công từ chối dịch vụ (DoS – Denial of Service) là một loại tấn công mạng nhằm làm gián đoạn hoặc ngăn chặn các dịch vụ của một hệ thống. Kẻ tấn công thực hiện bằng cách gửi một lượng lớn yêu cầu tới máy mục tiêu, làm cho hệ thống không thể xử lý kịp thời. Từ đó làm hệ thống bị quá tải và không thể phục vụ các yêu cầu hợp lệ từ người dùng.

Một số loại tấn công DOS phổ biến:

- SYN Flood: Kẻ tấn công sẽ gửi nhiều yêu cầu SYN để khởi tạo kết nối TCP mà không hoàn tất quá trình bắt tay, làm tiêu hao tài nguyên hệ thống.

- UDP Flood: Kẻ tấn công gửi một lượng lớn gói tin UDP đến các cổng ngẫu nhiên của hệ thống mục tiêu. Khi lượng gói tin quá lớn, tài nguyên mạng và hệ thống của mục tiêu sẽ bị quá tải, làm cạn kiệt băng thông và tài nguyên xử lý, dẫn đến hệ thống không thể đáp ứng các yêu cầu hợp pháp từ người dùng.

- ICMP Flood: Gửi liên tục các gói ICMP Echo Request (ping) đến hệ thống mục tiêu, khiến hệ thống phải phản hồi liên tục và dẫn đến quá tải.

- HTTP Flood: Gửi nhiều yêu cầu HTTP đến máy chủ web, khiến máy chủ quá tải và không thể xử lý các yêu cầu hợp pháp từ người dùng.

- Slowloris Attack: Kẻ tấn công sẽ mở nhiều kết nối đến máy chủ web và giữ các kết nối này mở lâu nhất có thể, ngăn chặn máy chủ xử lý các kết nối mới và làm tê liệt dịch vụ web.

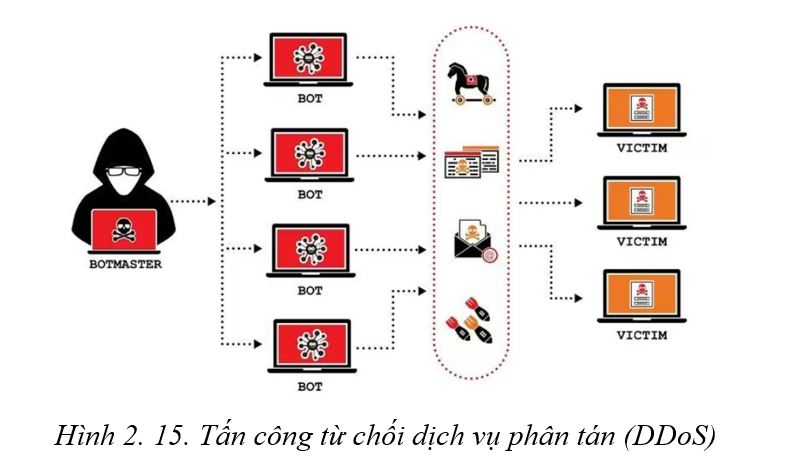

2.2 Tấn công từ chối dịch vụ phân tán

Tấn công DDoS (Distributed Denial of Service) là một loại tấn công mạng nhằm vào một hệ thống máy chủ, dịch vụ trực tuyến hoặc mạng máy tính nhằm làm cho dịch vụ đó trở nên không thể sử dụng được cho người dùng hợp lệ. Đặc điểm của tấn công DDoS là sử dụng nhiều thiết bị hoặc máy tính kết nối từ xa (thường là bị chiếm đoạt kiểm soát bởi các máy chủ zombie hoặc botnet) để đồng loạt gửi một lượng lớn yêu cầu đến hệ thống mục tiêu.

Khác biệt cơ bản của tấn công DoS và DDos là phạm vi tấn công. Trong khi lưu lượng tấn công DoS thường phát sinh từ một hoặc một số ít host nguồn, lưu lượng tấn công DDos thường phát sinh từ rất nhiều host nằm rải rác trên mạng Internet.

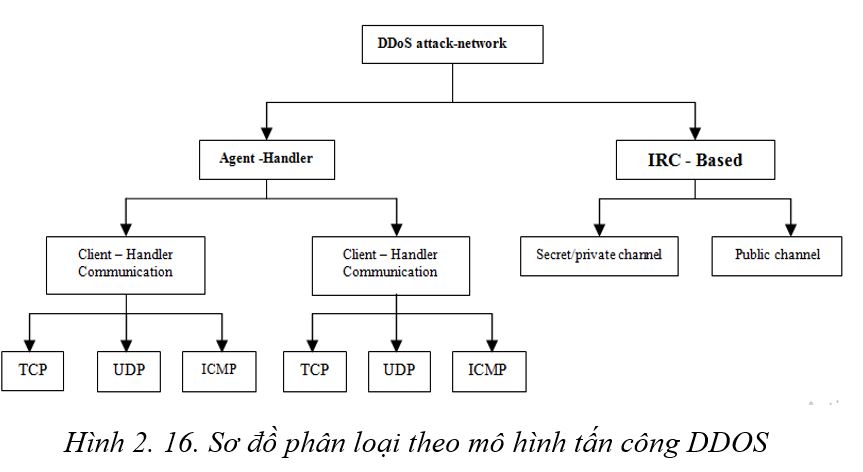

Mô hình tấn công DDOS

Tấn công DDoS có 2 mô hình chính là mô hình Agent – Handler và mô hình IRC-Based.

3. Tấn công bằng phần mềm độc hại

Tấn công bằng phần mềm độc hại, hay còn gọi là malware, là một loại phần mềm được thiết kế với mục đích xấu nhằm gây hại cho máy tính, hệ thống mạng hoặc người dùng. Malware có thể đánh cắp thông tin, gây hỏng dữ liệu, hoặc chiếm quyền điều khiển hệ thống mà không cần sự đồng ý của người dùng. Các mục đích cụ thể của phần mềm độc hại có thể bao gồm việc phá hoại, gián điệp, tống tiền hoặc chiếm đoạt tài nguyên máy tính.

Các loại phần mềm độc hại phổ biến :

- Virus: Là loại malware tự gắn vào các tệp tin hoặc chương trình khác và lây lan khi tệp tin hoặc chương trình đó được thực thi. Virus có thể gây hại bằng cách xóa tệp, phá hỏng dữ liệu, hoặc làm hỏng hệ điều hành.

- Worm: Được hiểu đơn giản với nghĩa là con sâu, chương trình này còn độc hại hơn cả virus. Bởi Worm có thể tự sinh sôi, hoạt động mà không chịu bất kỳ sự tác động, điều khiển nào đến từ con người cả. Thậm chỉ khi đã bị “tiêu diệt” rồi thì vẫn có khả năng tự tái tạo, hoạt động lại như bình thường.

- Trojan Horse : Giả mạo là phần mềm hữu ích hoặc hợp pháp nhưng thực tế chứa mã độc. Trojan không tự lây lan mà thường được cài đặt bởi người dùng do bị lừa.

- Ransomware: Ngăn chặn người dùng truy cập vào thiết bị và mã hóa dữ liệu, sau đó buộc phải trả tiền chuộc để lấy lại chúng. Ransomware được xem là vũ khí của tội phạm mạng vì nó thường dùng các phương thức thanh toán bằng tiền điện tử.

Đặc điểm chung của các phần mềm độc hại:

- Ẩn mình: Malware thường được thiết kế để ẩn mình và hoạt động mà không bị phát hiện. Nó có thể giả mạo dưới dạng phần mềm hợp pháp hoặc tệp tin vô hại.

- Tự lây lan: Nhiều loại malware có khả năng tự sao chép và lây lan từ máy tính này sang máy tính khác, thường qua mạng hoặc các thiết bị lưu trữ di động.

- Gây hại: Malware có thể thực hiện các hành động gây hại như xóa dữ liệu, chiếm đoạt thông tin cá nhân, làm chậm hệ thống, hoặc mở cổng hậu cho các cuộc tấn công khác.

Hy vọng bài viết hữu ích. Cảm ơn bạn đã tham khảo an ninh mạng máy tính trên ttnguyen.net.