Trong bài viết này, chúng ta sẽ cùng tìm hiểu cách triển khai thử nghiệm tấn công ARP Poisoning – một hình thức tấn công phổ biến trong mạng máy tính. Bạn sẽ được hướng dẫn từng bước thực hiện, từ khái niệm cơ bản về ARP Poisoning, cách thức hoạt động, cho đến cách tạo môi trường thử nghiệm và tiến hành tấn công. Bài viết này sẽ giúp bạn hiểu rõ hơn về mối đe dọa này và cách ngăn chặn nó trong các hệ thống mạng thực tế.

Xem thêm:

1. Chuẩn bị

- VMware Workstation.

- Kali Linux.

- Ettercap

Ettercap là một công cụ mã nguồn mở được sử dụng rộng rãi trong cộng đồng bảo mật mạng và kiểm thử bảo mật. Được phát triển chủ yếu trên nền tảng Linux, Ettercap hỗ trợ nhiều tính năng mạnh mẽ cho việc thực hiện các cuộc tấn công man-in-the-middle (MITM) và phân tích lưu lượng mạng.

Một số tính năng của Ettercap:

- Ettercap hỗ trợ nhiều loại giao thức mạng, bao gồm ARP, DNS, TCP và UDP, cho phép người dùng thực hiện các cuộc tấn công MITM trên các mạng khác nhau.

- Ettercap có khả năng phát hiện và khai thác các lỗ hổng bảo mật trong các giao thức mạng, như ARP Spoofing và DHCP Spoofing, để thực hiện các cuộc tấn công MITM.

- Ettercap cung cấp cả giao diện đồ họa (GUI) và giao diện dòng lệnh, giúp người dùng dễ dàng thực hiện các hoạt động và tùy chỉnh các thiết lập.

Window7, Window10: Đối tượng để thử nghiệm tấn công.

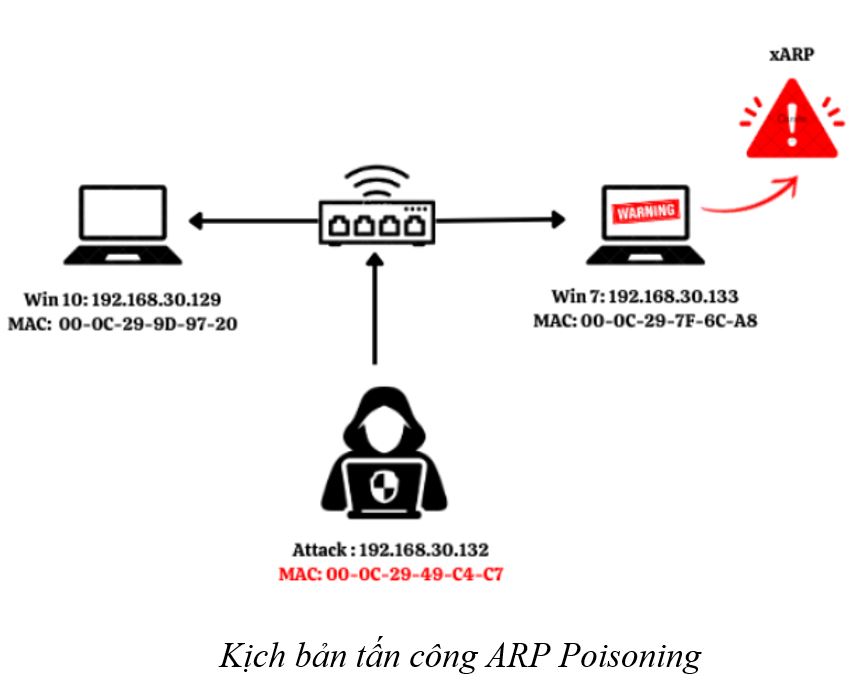

2. Xây dựng kịch bản

- Kẻ tấn công sẽ sử dụng công cụ nmap trên Ettercap để quét cổng, thu thập thông tin về cấu trúc mạng nội bộ, bao gồm các địa chỉ IP của các thiết bị và địa chỉ MAC tương ứng.

- Sau đó, chúng sẽ gửi gói tin ARP giả mạo bằng arpspoof. Các gói tin này sẽ mạo danh địa chỉ MAC làm cho các thiết bị cập nhật lại bảng ARP.

- Sử dụng thêm wireshark để theo dõi, kiểm tra hoạt động các gói tin được gửi đi.

- Sau đó, chuyển hướng người dùng hợp lệ sang một trang web giả mạo.

3. Triển khai tấn công

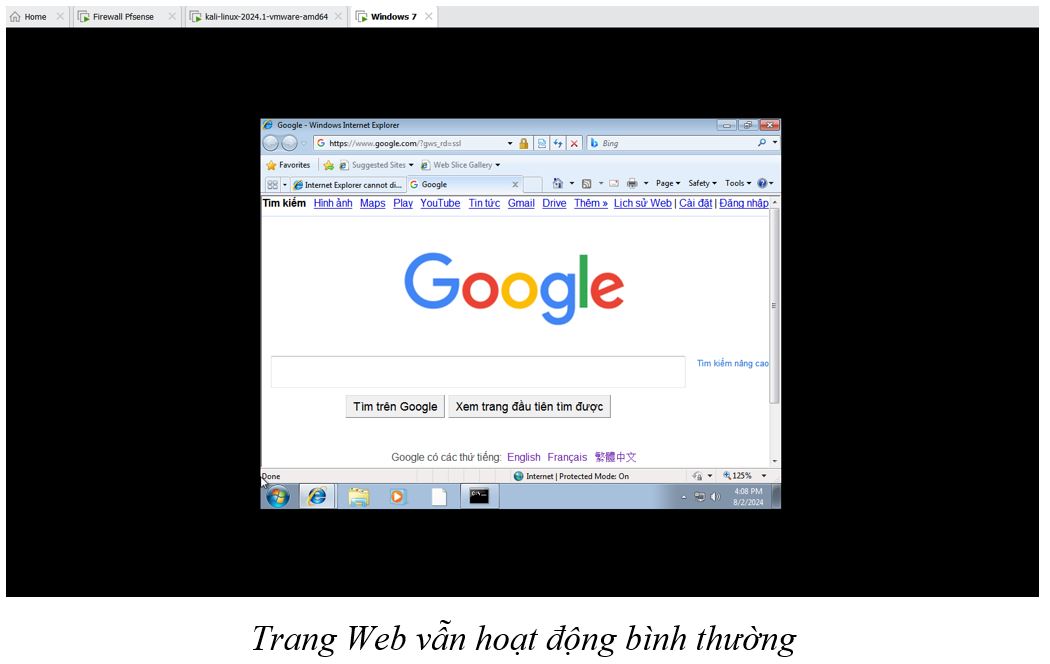

Hiện trạng máy chủ: Truy cập được vào trang web Google chính thức.

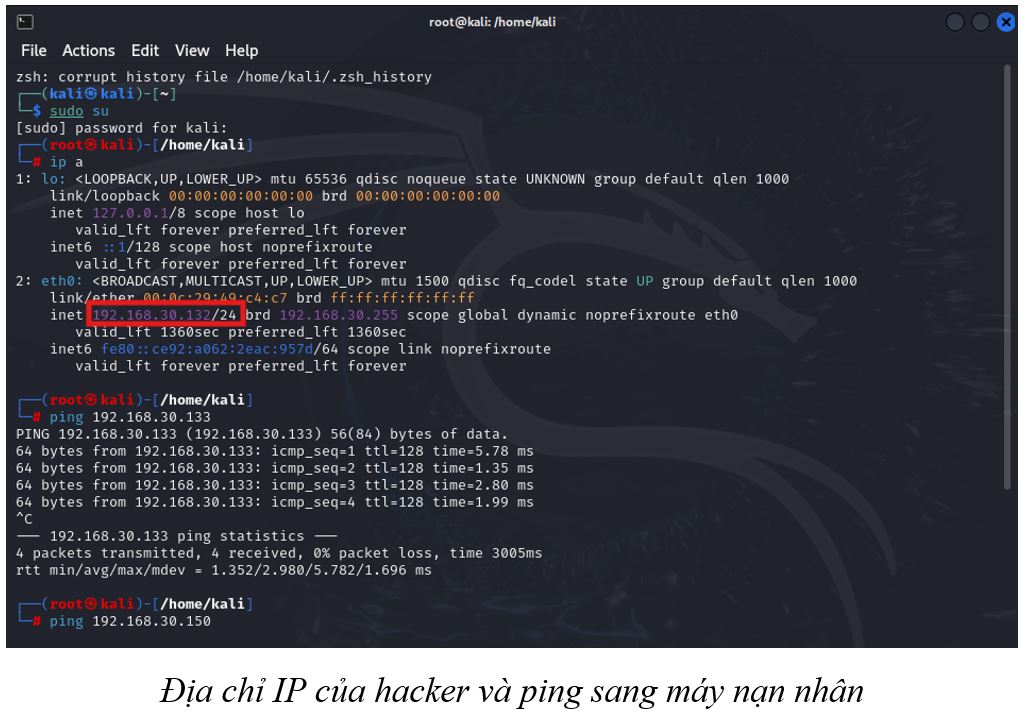

Bước 1: Đảm bảo rằng địa chỉ của kẻ tấn công có thể ping được với máy nạn nhân.

Máy hacker: (192.168.30.132)

Bước 2: Cấu hình các file trên máy Kali Linux

Vào chế độ root, cấu hình trang web giả mạo bằng câu lệnh: vim /var/www/html/index.html

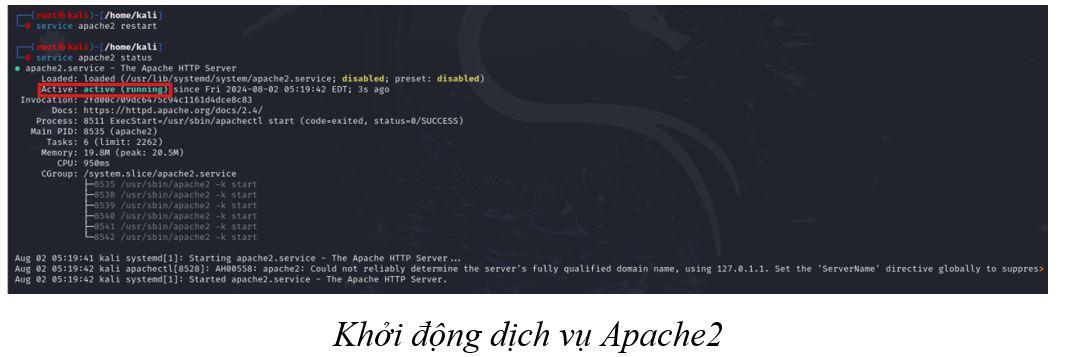

Bật dịch vụ apache2 để khởi động trang web vừa cấu hình bằng lệnh:

service apache2 restart service apache2 status

Khi thấy trạng thái Active, nhấn Ctrl C để thoát.

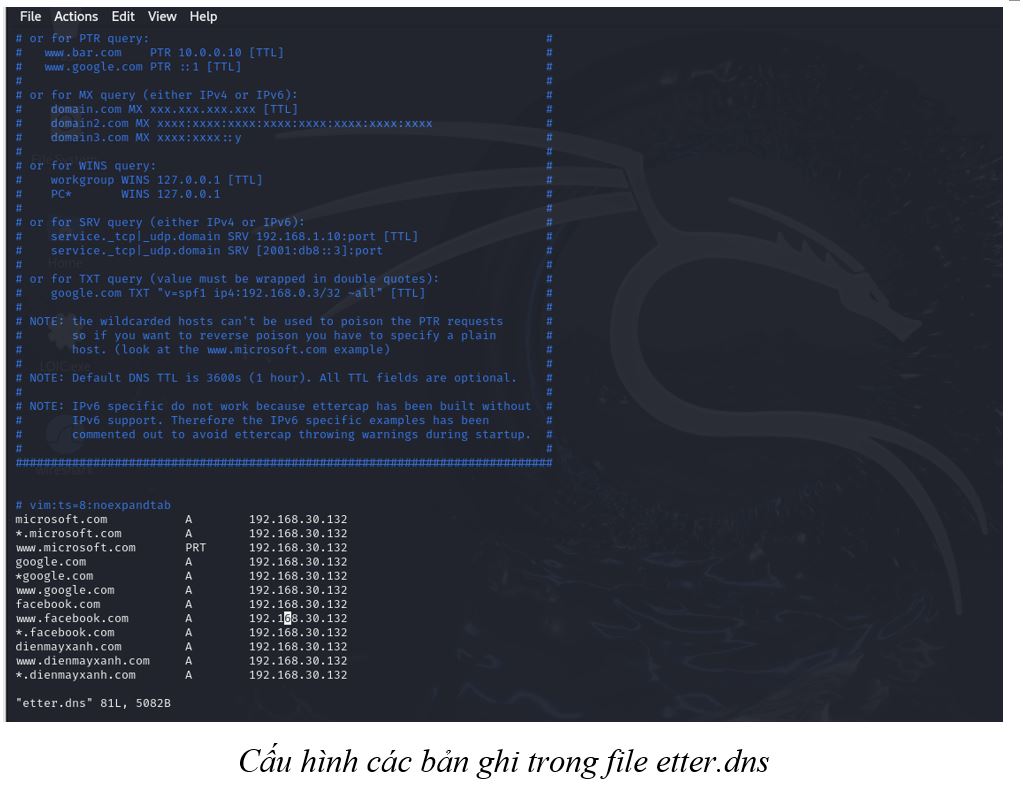

Bước 3: Cấu hình file etter.dns (Mục đích để tạo các bản ghi record – có thể nói dễ hiểu thì tạo 1 record google.com -> địa chỉ web giả mạo)

Truy cập vào thư mục: cd /etc/ettercap, sau đó sử dụng vim etter.dns để cấu hình file:

Bước 4: Mở công cụ Ettercap để tiến hành tấn công

- Sử dụng lệnh Ettercap -G hoặc tìm kiếm trên thanh công cụ để vào giao diện của Ettercap.

- Nhấn nút tích (√) để bắt đầu tấn công.

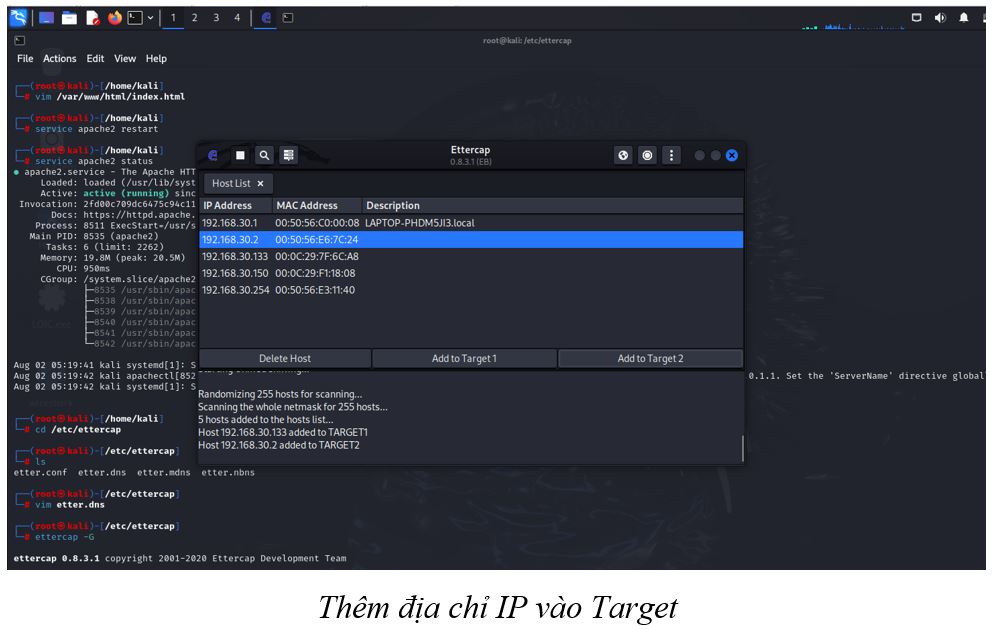

- Vào dấu 3 chấm -> Hosts -> Scan for hosts để tiến hành quét các host trong hệ thống.

- Sau đó tiếp tục vào Hosts -> Hosts list.

- Add địa chỉ của nạn nhân vào máy Target 1.

- Add địa chỉ của Gateway máy chủ vào máy Target 2.

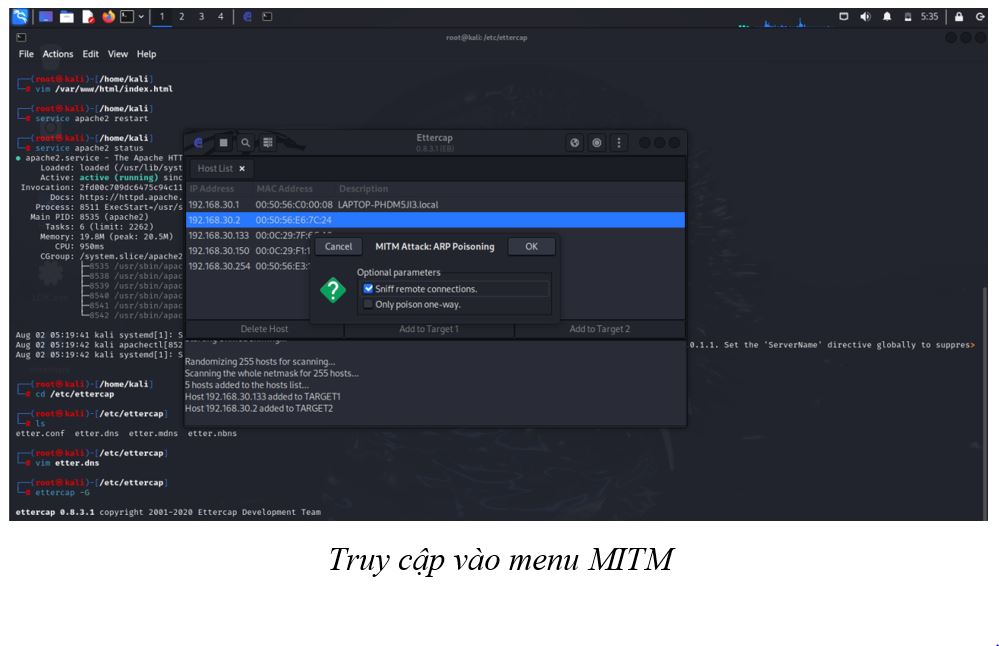

Tiếp tục vào MITM Menu -> ARP Poisoning -> OK để tấn công ARP-Poisoning.

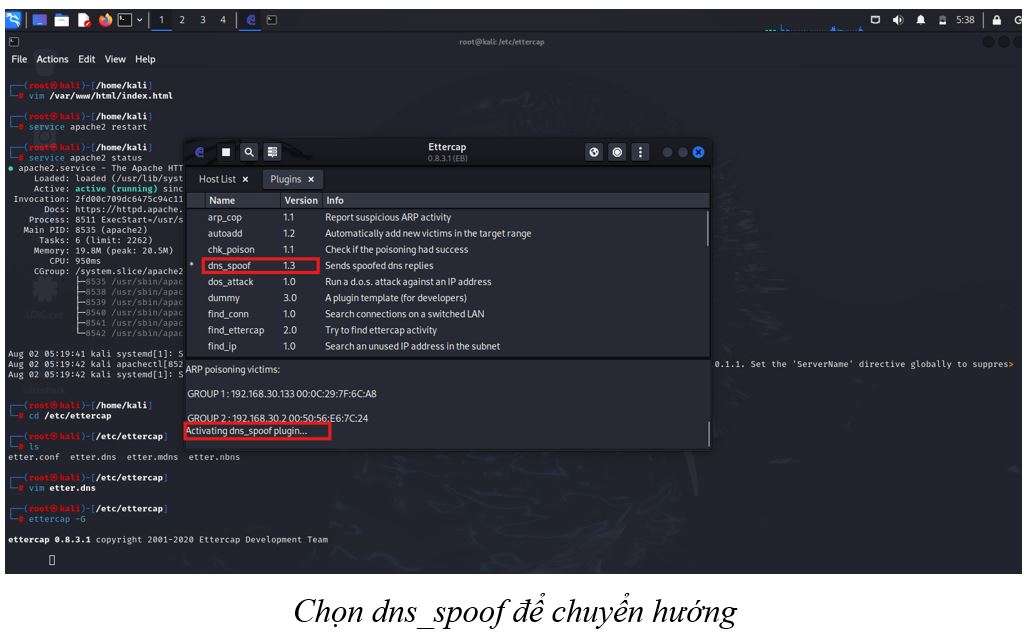

Sử dụng thêm Plugins dns spoofing sẽ khiến nạn nhân request đến web giả mạo mà attacker thay vì web chính thức.

Vào dấu 3 chấm -> Plugins -> Manager Plugins -> chọn dns_spoof để chuyển hướng người dùng.

4. Kết quả thu được

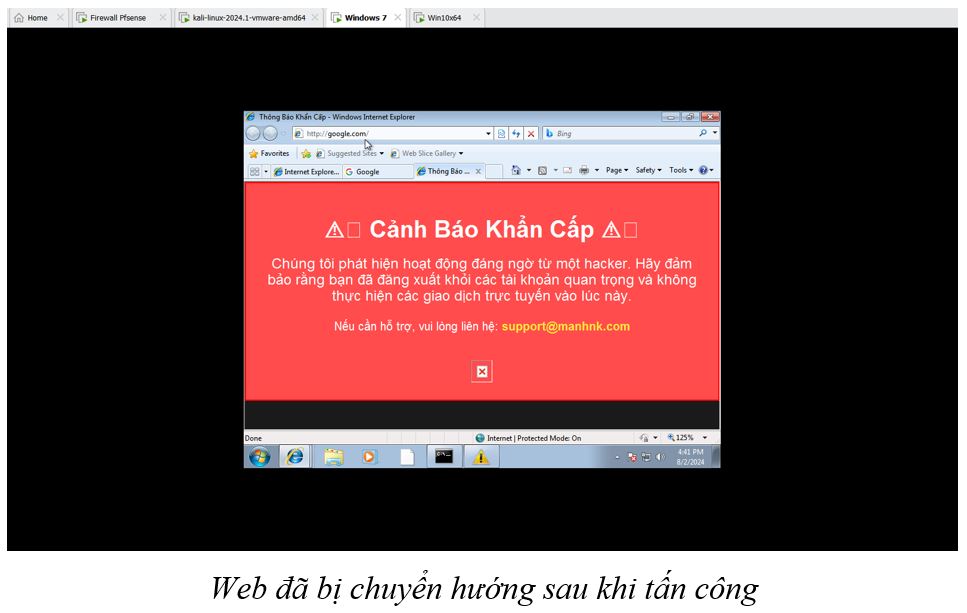

Sau khi tấn công, tiến hành truy cập lại trang web google.com, facebook.com đều thấy đã chuyển hướng lưu lượng sang trang web giả mạo.

5. Đánh giá

Cuộc tấn công ARP Poisoning đã gây ra sự can thiệp vào hệ thống mạng bằng cách giả mạo các gói ARP, dẫn đến việc các máy tính trong mạng LAN không thể kết nối chính xác với các tài nguyên mạng. Kết quả lưu lượng mạng giữa các thiết bị đã bị chuyển hướng qua máy tính của kẻ tấn công, gây ra sự gián đoạn trong việc truy cập vào các dịch vụ và tài nguyên mạng.

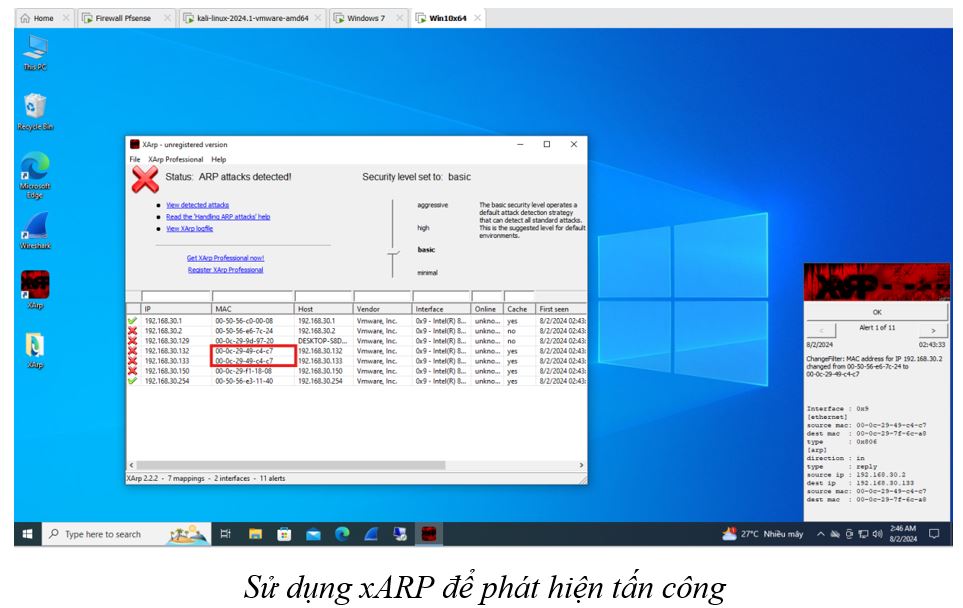

Trong cuộc tấn công ARP Poisoning, em không đề xuất sử dụng firewall để chặn mà chỉ cài đặt thêm phần mềm xARP để phát hiện cuộc tấn công này.

Sau khi kết thúc cuộc tấn công, mạng LAN có thể được phục hồi bằng cách xóa các bản ghi ARP giả mạo và khôi phục cấu hình mạng chuẩn. Điều này cảnh báo cho hệ thống mạng sẽ cần phải có các biện pháp phòng chống thích hợp, như việc sử dụng các giao thức bảo mật và công cụ giám sát mạng, để phát hiện và ngăn chặn các cuộc tấn công ARP Poisoning trong tương lai.

Bài viết liên quan: